SEGURIDAD CIBERNÉTICA - Hackeo ético y programación defensiva

SEGURIDAD CIBERNÉTICA - Hackeo ético y programación defensiva

Autor: SÁNCHEZ CANO, Gabriel

Edición 2018

Páginas: 268

ISBN: 978-607-538-294-4

Editorial: Alfaomega

En un principio Internet era una transparente red de conocimiento e información de acceso libre; los temas relativos a la seguridad y la privacidad no tenían tanta importancia como en la actualidad, ya que aún no se comercializaba la red y nuestros datos personales no se difundían. Con el transcurso del tiempo nuestros datos comenzaron a emplearse para la cibercriminalidad, es decir, resultaba sencillo robar identidades y tarjetas de crédito al sustraer información de los bancos. Actualmente se pueden cifrar datos traficados entre redes y hacerlos ilegibles para los piratas, pero también los piratas han avanzado tecnológicamente. Es por ello que en este libro se analizan los temas relacionados con la seguridad en la generación de aplicaciones para Internet, esto es, las habilidades y conocimientos especiales para desarrollarlas de manera que brinden seguridad, la realización de pruebas de penetración y la programación defensiva. En este documento se muestra la conformación de Internet, del software y de las redes con el fin de proporcionar un completo entendimiento y de este modo crear las condiciones necesarias para la seguridad; también se expone el proceso para hacer ilegibles los datos mediante la criptografía.

VENTAJAS

• Cada capítulo contiene un listado de los objetivos perseguidos y una introducción.

• A lo largo del libro se encuentran prácticas de laboratorio y múltiples figuras explicativas.

• Cuenta con un índice analítico útil para una consulta puntual.

CONOZCA

• La estructura y los protocolos de una red.

• En qué consiste un Protocolo de Internet (IP).

• Qué es y cómo funciona el Protocolo de Transferencia de Hipertexto (http).

• Las partes que conforman el software, sus requisitos de seguridad y sus diagramas de arquitectura UML.

APRENDA

• A utilizar los distintos cifrados de encriptación.

• A aplicar técnicas y herramientas para probar si una aplicación es vulnerable a un ataque.

• A utilizar Secure Life Lifecycle (SSLC) para desarrollar un software de seguridad.

• A llevar a cabo un modelado de amenazas.

DESARROLLE SUS HABILIDADES PARA

• Establecer una comunicación de red entre máquinas virtuales.

• Utilizar la herramienta Kali Linux para las diez vulnerabilidades más comunes de OWASP (Proyecto Abierto de Seguridad en Aplicaciones en la Red).

• Elaborar una programación defensiva.

A QUIÉN VA DIRIGIDO

Este libro está dirigido tanto a estudiantes y profesores como a desarrolladores y a todo lector interesado en estos importantes temas.

Novedades en Editoriales Libro%

CUANDO EL ESPEJO SONRÍE

El primer paso para ser una persona vitamina para otros, es serlo para vos misma. Tu...

DESEOS QUE HABLAN- ENCUENTROS CON LA SEXUALIDAD +60 - RECURSOS Y SUGERENCIAS PARA REALIZAR TALLERES DE SEXUALIDAD PARA Y CON PERSONAS MAYORES

La sexualidad después de los 60 años sigue siendo un territorio poco explorado,...

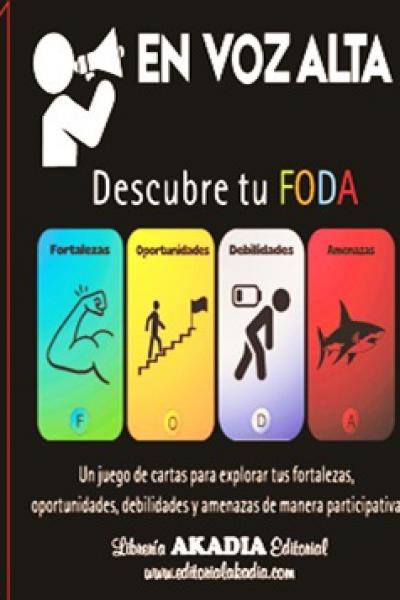

EN VOZ ALTA DESCUBRE TU FODA: FORTALEZAS, OPORTUNIDADES, DEBILIDADES, AMENAZAS (FODA)

EN VOZ ALTA, DESCUBRE TU FODA, es una técnica que se utiliza habitualmente en los...

101 Argumentos contra la izquierda: Política, economía, cultura, educación, entretenimiento, historia

El debate político nunca ha sido tan dinámico como lo es en la actualidad. Parte de...